AVISO: Infinity N5.2 y N5 FAQ 0.0.0

La Wiki se ha actualizado para incluir los cambios de la versión N5.2 y las preguntas frecuentes de la versión v0.0.0.

Lista de páginas Wiki actualizadas en la versión N5.2.

Diferencia entre revisiones de «Combate Cuantrónico (Hackeo)»

(PDF N52 update.) |

|||

| (No se muestran 7 ediciones intermedias del mismo usuario) | |||

| Línea 1: | Línea 1: | ||

| − | {{section-combat-module}} | + | {{n5-section-combat-module}} |

| + | {{n5-section-hacking}} | ||

| − | En Infinity | + | En Infinity, las tareas de infoguerra y de cibercombate, definidos como Hackeo, recaen en los [[Hacker]]s, que son aquellas Tropas que pueden hacer uso de los diferentes Programas de Hacker que existen. |

| + | |||

{{greybox-start | Comenzando a Hackear }} | {{greybox-start | Comenzando a Hackear }} | ||

| − | Según su naturaleza, los Programas de | + | {{update | PDF 5.2, oct 2025}} |

| + | Según su naturaleza, los [[Programas de Hacker]] {{erratahighlight}}pueden ser de carácter ofensivo para afectar a las Tropas enemigas, defensivo para proteger a las Tropas aliadas, o de apoyo ya sea para potenciar a las Tropas aliadas o para afectar a los elementos de escenografía y a los objetivos de las misiones{{erratahighlight-end}}. | ||

| + | {{update-end}} | ||

| + | {{original}} | ||

| + | Según su naturaleza, los [[Programas de Hacker]] {{originalhighlight}}permiten al Hacker actuar de manera agresiva o defensiva, apoyar a otras Tropa, interactuar con la escenografía, etc{{originalhighlight-end}}. | ||

| + | {{original-end}} | ||

{{greybox-end}} | {{greybox-end}} | ||

{{remember-start}} | {{remember-start}} | ||

| − | + | Al crear Listas de Ejército en el [https://infinityuniverse.com/army/infinity Infinity Army], al igual que aparece una compilación de las armas que tienen tus Tropas, se incluirá también un resumen de los [[Programas de Hacker]]. | |

{{remember-end}} | {{remember-end}} | ||

| − | == Dispositivos de Hacker | + | == Programas de Mejora (UPGRADE) == |

| + | Se trata de programas específicos creados para o por el propio Hacker, que no están al alcance de los distintos Dispositivos de Hacker estándar o que los complementan de algún modo. Si así fuera, se indicarán en el [[Perfil de Unidad]], entre paréntesis junto al nombre del [[Hacker]] o del [[Dispositivo de Hacker|Dispositivo]]. | ||

| − | |||

| − | + | == Programas Supportware == | |

| − | + | Son programas diseñados para dar principalmente apoyo a Tropas [[aliadas]] sobre el campo de batalla, proporcionándoles Bonos para mejorar sus capacidades de combate. Del mismo modo pueden estar también diseñados para interferir sobre Tropas [[Enemigo|enemigas]] aplicándoles MOD negativos. | |

| − | |||

| + | {{supportware}} | ||

| − | |||

| − | |||

| + | == Dispositivos de Hacker y Programas de Hackeo: Características == | ||

| + | Los [[Dispositivo de Hacker|Dispositivos de Hacker]] y los [[Programas de Hacker]] que cargan se caracterizan por poseer las siguientes particularidades: | ||

| + | * Actúan en [[Zona de Hackeo]]. | ||

| + | * No necesitan [[LDT]] para actuar, a menos que la descripción del propio Programa de Hacker señale lo contrario. | ||

| + | * Sólo pueden seleccionar como Objetivo de sus Programas a Tropas en forma de [[Miniatura]]. | ||

| + | * Se benefician, si es el caso, del estado [[Marcado]] del objetivo. | ||

| − | |||

| − | + | == Ejemplo Combate Cuantrónico (Hackeo) == | |

| + | {{greybox-start | Ejemplo Combate Cuantrónico (Hackeo)}} | ||

| + | {{update | PDF 5.2, oct 2025}} | ||

| + | '''Paso 1:'''<br> | ||

| + | {{erratahighlight}}La Tropa{{erratahighlight-end}} Activa declara [[Mover]] desde el punto A al B. | ||

| − | + | {{erratahighlight}}La Tropa Reactiva{{erratahighlight-end}}, que es [[Hacker]], declara el uso del Programa de Hacker [[Carbonita]]. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | {{erratahighlight}}La Tropa Activa{{erratahighlight-end}} declara [[Reset]]. No declara [[Ataque CD]] para enfrentarse a {{erratahighlight}}La Tropa Reactiva{{erratahighlight-end}} Hacker porque durante todo su recorrido carece de [[LDT]] con ella. | ||

| + | '''Paso 2:'''<br> | ||

| + | Se realizan las [[Tiradas Enfrentadas]]: | ||

| − | + | {{erratahighlight}}Tropa Activa{{erratahighlight-end}}: [[Reset]] (Tirada de [[VOL]], en este caso no hay MOD que aplicar): 1 d20 con Valor de éxito (VE) = 12. | |

| − | {{ | + | {{erratahighlight}}Tropa Reactiva{{erratahighlight-end}} Hacker: [[Carbonita]] (Tirada de [[VOL]], en este caso no hay MOD que aplicar): 1 d 20 con VE = 14. |

| − | {{ | ||

| − | |||

| − | |||

| − | + | Ambos tienen éxito, pero el 7 anula el 3. | |

| + | {{update-end}} | ||

| + | {{original}} | ||

| + | '''Paso 1:'''<br> | ||

| + | {{originalhighlight}}El Jugador{{originalhighlight-end}} Activa declara [[Mover]] desde el punto A al B. | ||

| − | { | + | {{originalhighlight}}El Jugador Reactivo{{originalhighlight-end}}, que es [[Hacker]], declara el uso del Programa de Hacker [[Carbonita]]. |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | {{originalhighlight}}El Jugador{{originalhighlight-end}} Activo declara [[Reset]]. No declara [[Ataque CD]] para enfrentarse a {{originalhighlight}}el Jugador Reactivo{{originalhighlight-end}} Hacker porque durante todo su recorrido carece de [[LDT]] con ella. | ||

| − | + | '''Paso 2:'''<br> | |

| − | + | Se realizan las [[Tiradas Enfrentadas]]: | |

| − | '''Paso | ||

| − | + | {{originalhighlight}}Jugador Activo{{originalhighlight-end}}: [[Reset]] (Tirada de [[VOL]], en este caso no hay MOD que aplicar): 1 d20 con Valor de éxito (VE) = 12. | |

| − | + | {{originalhighlight}}Jugador Reactivo{{originalhighlight-end}} Hacker: [[Carbonita]] (Tirada de [[VOL]], en este caso no hay MOD que aplicar): 1 d 20 con VE = 14. | |

| − | + | Ambos tienen éxito, pero el 7 anula el 3. | |

| + | {{original-end}} | ||

| + | {{image | name=n5/esp-hacking-example-1.jpg | style=fullborder }} | ||

| − | + | '''Paso 3:'''<br> | |

| + | Por tanto, tras el ganar la Tirada enfrentada el Hacker, la Tropa Activa debe realizar 2 [[Tiradas de Salvación]] debido a la Munición [[DA]] contra un PS 7. | ||

| + | VE de la [[Tirada de Salvación]] = 13 (7 del PS + 6 por su PB). | ||

| − | + | En consecuencia, debido al 14, la Tropa Activa sitúa un Token de estado [[Inmovilizado-B]] (IMM-B) a su lado. | |

| − | + | {{image | name=n5/esp-hacking-example-2.jpg | style=fullborder }} | |

| + | {{boxend}} | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | {{n5-section-combat-module}} | ||

| + | {{n5-section-hacking}} | ||

| − | |||

| − | |||

| − | |||

| − | |||

| + | [[Category: Combat Module]] | ||

| − | + | [[Category: N5.2 Update]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | [[Category: | ||

Revisión actual del 10:24 19 nov 2025

Posibilidad de Supervivencia (PS) | Tirada de Salvación (TS) | Heridas | Tirada de Agallas | Combate a Distancia | Ataque CD | Armas y Equipo de Plantilla | Armas de Plantilla Directa | Armas de Plantilla Terminal | Perfil de Armas CD | Ataque Especulativo | Ataque Intuitivo || Combate Cuerpo a Cuerpo | Ataque CC | Perfil de Armas de Melé || Combate Cuantrónico (Hackeo)

Hacker | Firewall | Zona de Hackeo | Repetidor | Repetidor de Posición | Tabla de Programas de Hackeo | Dispositivo de Hacker

Programas de HackeoCarbonita | Control Total | Cybermask | Disparo Asistido | Fairy Dust | Oblivion | Reacción Mejorada | Ruido Blanco | Salto Controlado | Spotlight | Trinity | Zero Pain

En Infinity, las tareas de infoguerra y de cibercombate, definidos como Hackeo, recaen en los Hackers, que son aquellas Tropas que pueden hacer uso de los diferentes Programas de Hacker que existen.

Actualización PDF 5.2, oct 2025

Según su naturaleza, los Programas de Hacker pueden ser de carácter ofensivo para afectar a las Tropas enemigas, defensivo para proteger a las Tropas aliadas, o de apoyo ya sea para potenciar a las Tropas aliadas o para afectar a los elementos de escenografía y a los objetivos de las misiones.

Mostrar texto original.

Original

Según su naturaleza, los Programas de Hacker permiten al Hacker actuar de manera agresiva o defensiva, apoyar a otras Tropa, interactuar con la escenografía, etc.

Al crear Listas de Ejército en el Infinity Army, al igual que aparece una compilación de las armas que tienen tus Tropas, se incluirá también un resumen de los Programas de Hacker.

Programas de Mejora (UPGRADE)

Se trata de programas específicos creados para o por el propio Hacker, que no están al alcance de los distintos Dispositivos de Hacker estándar o que los complementan de algún modo. Si así fuera, se indicarán en el Perfil de Unidad, entre paréntesis junto al nombre del Hacker o del Dispositivo.

Programas Supportware

Son programas diseñados para dar principalmente apoyo a Tropas aliadas sobre el campo de batalla, proporcionándoles Bonos para mejorar sus capacidades de combate. Del mismo modo pueden estar también diseñados para interferir sobre Tropas enemigas aplicándoles MOD negativos.

SUPPORTWARE

- El objetivo sólo puede ser beneficiario de un único Programa con la Etiqueta Supportware a la vez.

- Cada Hacker puede disponer de un único programa de Supportware activo a la vez.

- El Hacker cancela su Supportware activo al declarar el uso de cualquier Programa, con el correspondiente consumo de una Orden u ORA.

- El Supportware se cancela automáticamente si el beneficiario de dicho Supportware es objetivo de un nuevo Programa Supportware o el Hacker que lo ha activado cae en estado Aislado o Nulo.

Un Jugador que dispone de dos Tropas con Dispositivo de Hacker EVO sobre la mesa, en su Turno Activo, declara con uno de ellos Fairy Dust y selecciona que se beneficien de este Supportware todas las Tropas tipo REM.

Con la última Orden, por motivos tácticos, decide con su otra Tropa con Dispositivo Hacker EVO declarar Reacción Mejorada sobre un REM que se encuentra en vanguardia.

En este momento, al asignar a un REM, que se beneficiaba de Fairy Dust, un nuevo programa Supportware se desactiva automáticamente el Programa Fairy Dust debiendo retirar el Token correspondiente de la mesa.

Dispositivos de Hacker y Programas de Hackeo: Características

Los Dispositivos de Hacker y los Programas de Hacker que cargan se caracterizan por poseer las siguientes particularidades:

- Actúan en Zona de Hackeo.

- No necesitan LDT para actuar, a menos que la descripción del propio Programa de Hacker señale lo contrario.

- Sólo pueden seleccionar como Objetivo de sus Programas a Tropas en forma de Miniatura.

- Se benefician, si es el caso, del estado Marcado del objetivo.

Ejemplo Combate Cuantrónico (Hackeo)

Actualización PDF 5.2, oct 2025

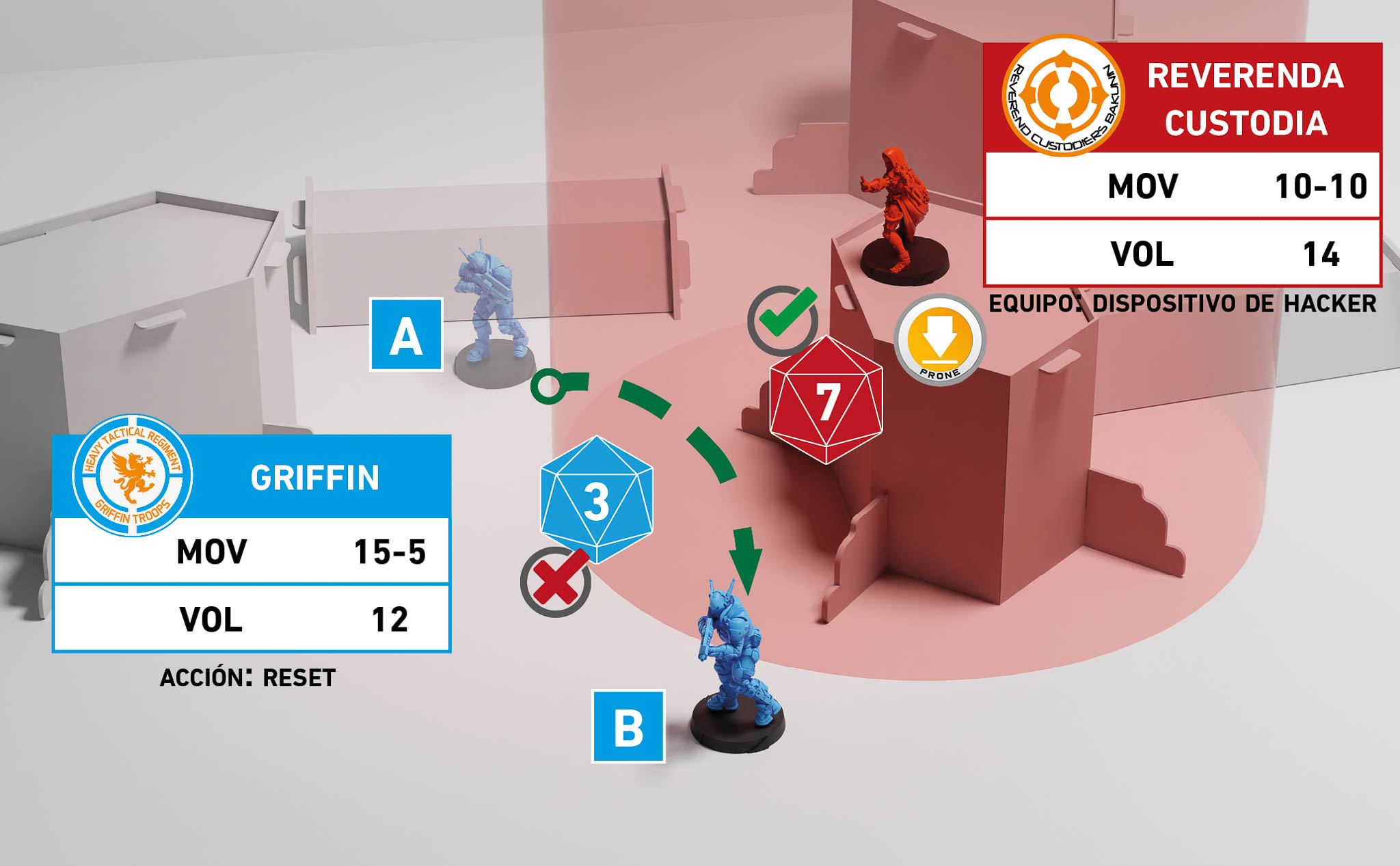

Paso 1:

La Tropa Activa declara Mover desde el punto A al B.

La Tropa Reactiva, que es Hacker, declara el uso del Programa de Hacker Carbonita.

La Tropa Activa declara Reset. No declara Ataque CD para enfrentarse a La Tropa Reactiva Hacker porque durante todo su recorrido carece de LDT con ella.

Paso 2:

Se realizan las Tiradas Enfrentadas:

Tropa Activa: Reset (Tirada de VOL, en este caso no hay MOD que aplicar): 1 d20 con Valor de éxito (VE) = 12.

Tropa Reactiva Hacker: Carbonita (Tirada de VOL, en este caso no hay MOD que aplicar): 1 d 20 con VE = 14.

Ambos tienen éxito, pero el 7 anula el 3.

Mostrar texto original.

Original

Paso 1:

El Jugador Activa declara Mover desde el punto A al B.

El Jugador Reactivo, que es Hacker, declara el uso del Programa de Hacker Carbonita.

El Jugador Activo declara Reset. No declara Ataque CD para enfrentarse a el Jugador Reactivo Hacker porque durante todo su recorrido carece de LDT con ella.

Paso 2:

Se realizan las Tiradas Enfrentadas:

Jugador Activo: Reset (Tirada de VOL, en este caso no hay MOD que aplicar): 1 d20 con Valor de éxito (VE) = 12.

Jugador Reactivo Hacker: Carbonita (Tirada de VOL, en este caso no hay MOD que aplicar): 1 d 20 con VE = 14.

Ambos tienen éxito, pero el 7 anula el 3.

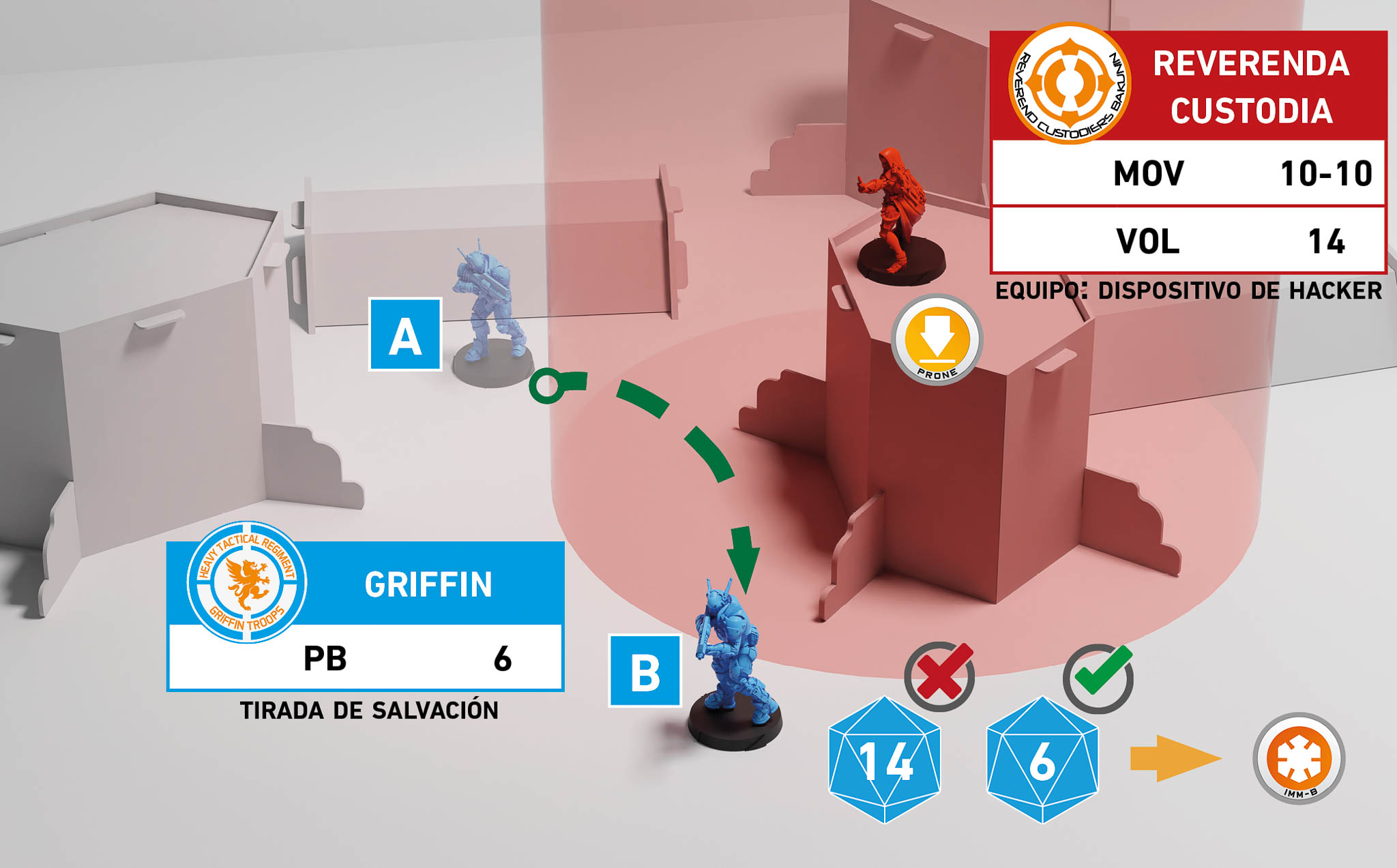

Paso 3:

Por tanto, tras el ganar la Tirada enfrentada el Hacker, la Tropa Activa debe realizar 2 Tiradas de Salvación debido a la Munición DA contra un PS 7.

VE de la Tirada de Salvación = 13 (7 del PS + 6 por su PB).

En consecuencia, debido al 14, la Tropa Activa sitúa un Token de estado Inmovilizado-B (IMM-B) a su lado.

Posibilidad de Supervivencia (PS) | Tirada de Salvación (TS) | Heridas | Tirada de Agallas | Combate a Distancia | Ataque CD | Armas y Equipo de Plantilla | Armas de Plantilla Directa | Armas de Plantilla Terminal | Perfil de Armas CD | Ataque Especulativo | Ataque Intuitivo || Combate Cuerpo a Cuerpo | Ataque CC | Perfil de Armas de Melé || Combate Cuantrónico (Hackeo)

Hacker | Firewall | Zona de Hackeo | Repetidor | Repetidor de Posición | Tabla de Programas de Hackeo | Dispositivo de Hacker

Programas de HackeoCarbonita | Control Total | Cybermask | Disparo Asistido | Fairy Dust | Oblivion | Reacción Mejorada | Ruido Blanco | Salto Controlado | Spotlight | Trinity | Zero Pain