Diferencia entre revisiones de «Combate Cuantrónico (Hackeo)»

m (Ian moved page Quantronic Combat (Hacking) to Combate Cuantrónico (Hackeo)) |

|||

| Línea 2: | Línea 2: | ||

| − | + | Combate Cuantrónico (Hackeo) | |

| − | {{greybox-start | | + | {{greybox-start | Comenzando a Hackear }} |

| − | + | Según su naturaleza, los Programas de Hackeo permiten al Hacker actuar de manera agresiva o defensiva, apoyar a otras Tropas, interactuar con la escenografía, etc. | |

{{greybox-end}} | {{greybox-end}} | ||

{{remember-start}} | {{remember-start}} | ||

| − | + | A la hora de crear Listas de Ejército en el ''[https://www.infinitytheuniverse.com/ Infinity Army]'', al igual que tendrás un resumen de las armas que tienen tus Tropas, vendrá incluido un resumen de los Programas de Hackeo. | |

{{remember-end}} | {{remember-end}} | ||

| − | == | + | == Dispositivos de Hacker y Programas de Hackeo: Características == |

| − | + | Los Dispositivos de Hacker y los Programas de Hackeo que cargan se caracterizan por poseer las siguientes particularidades: | |

| − | * | + | * Actúan en Zona de Hackeo. |

| − | * | + | * No necesitan LDT para actuar, a menos que la descripción del propio Programa de Hackeo señale lo contrario. |

| − | + | Se benefician, si es el caso, del estado Marcado del objetivo. | |

| − | |||

| − | |||

| + | == Zona de Hackeo == | ||

| + | Este término se aplica al Área de Efecto de los Programas de Hackeo. En Infinity CodeOne esta Área de Efecto coincide con la [[Zona de Control]] (ZC) del propio Hacker. | ||

| − | |||

| − | + | == Leyenda de La Tabla Referencia Rápida de Programas de Hackeo == | |

| − | + | Los Programas de Hackeo otorgan una serie de MOD y ventajas a su poseedor que se reflejan en tablas que constan de los siguientes elementos: | |

| − | |||

| − | |||

| − | |||

| − | : | ||

| − | |||

| − | |||

| − | |||

| − | + | * '''MOD de Ataque.''' Un MOD que se aplica al Atributo de VOL del poseedor al utilizar un Programa de Hackeo. | |

| + | * '''MOD al Adversario.''' Un MOD que se aplica al Atributo de una Tropa enemiga cuando se realiza una Tirada Enfrentada. | ||

| + | * '''Daño.''' Valor utilizado para determinar el Daño al aplicar un Programa de Hackeo exitoso. A menos que se indique lo contrario, el Atributo utilizado en la Tirada de Salvación para resistir el Daño de un Programa de Hackeo es '''PB'''. | ||

| + | * '''Ráfaga.''' Valor que señala el número de dados por Orden que permite lanzar dicho Programa de Hackeo en Turno Activo. Cuando el valor de R es superior a 1, puede concentrarse en un único objetivo, o repartirse entre varios. | ||

| + | : Sin embargo, en Turno Reactivo '''el valor de R será siempre 1''', a menos que se especifique lo contrario. | ||

| + | * '''Objetivo.''' Tipo de Tropa susceptible de ser objetivo del Programa de Hackeo. | ||

| + | * '''Tipo de Habilidad. '''Indica el tipo de Habilidad (Orden Completa, Habilidad Corta, ORA...) que se debe consumir para emplear dicho Programa de Hackeo.''' ''' | ||

| + | * '''Especial.''' Reseña los efectos especiales que puede aplicar el poseedor de dicho Programa de Hackeo. Esta sección puede indicar, además, el '''estado '''que induce en el objetivo, o el tipo de '''[[Munición]] o [[Propiedades]] '''que puedan aplicarse. | ||

| + | Salvo que se indique lo contrario el alcance de los programas siempre es Zona de Hackeo. | ||

| − | == | + | |

| + | == Tabla de Programas de Hackeo == | ||

{{n4-hacking-header}} | {{n4-hacking-header}} | ||

| − | {{hackingrow | [[ | + | {{hackingrow | [[Carbonita]] | 0 | 0 | 13 | 2 | TAG, IP, REM, Hacker | Hab. Corta/ORA | Mun. [[DA]], [[Estado Propiedad | Estado:]] [[Immobilized-B]], [[No Letal]].}} |

| − | {{hackingrow | [[Spotlight]] | 0 | 0 | -- | 1 | -- | | + | {{hackingrow | [[Spotlight]] | 0 | 0 | -- | 1 | -- | Hab. Corta/ORA | [[No Letal]], [[Estado Propiedad | Estado:]] [[Marcado]].}} |

|} | |} | ||

| − | == | + | == Dispositivos de Hacker == |

{| class="wikitable-dark" | {| class="wikitable-dark" | ||

|- | |- | ||

| − | ! | + | ! Dispositivo !! Programa 1 !! Programa 2 |

|- | |- | ||

| − | | | + | | Disp. Hacker || Carbonita || Spotlight |

|} | |} | ||

| − | == | + | == Ejemplo == |

| − | {{greybox-start | | + | {{greybox-start | Ejemplo Combate Cuantrónico (Hackeo)}} |

| − | ''' | + | '''Paso 1:''' |

| − | + | El Jugador Activo declara Mover con su Jujak desde el punto A al B. | |

| − | + | El Jugador Reactivo declara el uso del Programa de Hackeo Carbonita con su Amortajado Hacker. | |

| + | |||

| + | El Jugador Activo declara Reset ante la posibilidad de que el Jujak haya pasado por dentro de la ZC del Hacker. No declara Ataque CD para enfrentarse al Hacker porque es obvio que durante todo su recorrido carece de LDT con el Amortajado Hacker. | ||

| − | |||

{{image | name=eng-hacking-example-1.jpg | style=512border }} | {{image | name=eng-hacking-example-1.jpg | style=512border }} | ||

| − | ''' | + | '''Paso 2:''' |

| − | + | Se comprueba que, efectivamente, durante su Movimiento, el Jujak entró en la ZC del Hacker y se realizan las Tiradas Enfrentadas. | |

| − | + | Tirada Enfrentada: | |

| − | + | * Jugador Activo, Reset (Tirada de VOL, en este caso no hay MOD que aplicar): 1 d20 con Valor de Éxito (VE) = 13. | |

| − | + | * Jugador Reactivo, Carbonita (Tirada de VOL, en este caso no hay MOD que aplicar): 1 d 20 con VE = 13. | |

| − | + | * Ambos tienen éxito, pero el 7 anula el 3. | |

| − | |||

| − | |||

| − | |||

{{image | name=eng-hacking-example-2.jpg | style=512border }} | {{image | name=eng-hacking-example-2.jpg | style=512border }} | ||

| − | ''' | + | '''Paso 3:''' |

| − | + | Por tanto, tras el ganar la Tirada Enfrentada el Amortajado Hacker, el Jujak debe realizar 2 Tiradas de Salvación debido a la Munición DA contra un Daño 13. | |

| + | * Daño del Ataque = 10 (13 – 3 por su PB). | ||

| + | En consecuencia, debido al 6, el Jujak sitúa un Token de estado Inmovilizado-B (IMM-B) a su lado]. | ||

| − | |||

| − | |||

| − | |||

{{image | name=eng-hacking-example-3.jpg | style=512border }} | {{image | name=eng-hacking-example-3.jpg | style=512border }} | ||

{{greybox-end}} | {{greybox-end}} | ||

| − | |||

| − | |||

| − | |||

Revisión del 08:53 16 jun 2020

Módulo de Combate Intro || Daño | Tirada de Salvación | Heridas y Estructura | Inconsciente | Muerto | Tirada de Agallas || Combate a Distancia | Ataque CD | Armas y Equipo de Plantilla | Armas de Plantilla Directa | Armas de Plantilla Terminal | Perfil de Armas CD | Ataque Especulativo | Ataque Intuitivo || Combate Cuerpo a Cuerpo | Ataque CC | Trabado | Perfil de Armas de Melé || Combate Cuantrónico (Hackeo)

Combate Cuantrónico (Hackeo)

Según su naturaleza, los Programas de Hackeo permiten al Hacker actuar de manera agresiva o defensiva, apoyar a otras Tropas, interactuar con la escenografía, etc.

A la hora de crear Listas de Ejército en el Infinity Army, al igual que tendrás un resumen de las armas que tienen tus Tropas, vendrá incluido un resumen de los Programas de Hackeo.

Dispositivos de Hacker y Programas de Hackeo: Características

Los Dispositivos de Hacker y los Programas de Hackeo que cargan se caracterizan por poseer las siguientes particularidades:

- Actúan en Zona de Hackeo.

- No necesitan LDT para actuar, a menos que la descripción del propio Programa de Hackeo señale lo contrario.

Se benefician, si es el caso, del estado Marcado del objetivo.

Zona de Hackeo

Este término se aplica al Área de Efecto de los Programas de Hackeo. En Infinity CodeOne esta Área de Efecto coincide con la Zona de Control (ZC) del propio Hacker.

Leyenda de La Tabla Referencia Rápida de Programas de Hackeo

Los Programas de Hackeo otorgan una serie de MOD y ventajas a su poseedor que se reflejan en tablas que constan de los siguientes elementos:

- MOD de Ataque. Un MOD que se aplica al Atributo de VOL del poseedor al utilizar un Programa de Hackeo.

- MOD al Adversario. Un MOD que se aplica al Atributo de una Tropa enemiga cuando se realiza una Tirada Enfrentada.

- Daño. Valor utilizado para determinar el Daño al aplicar un Programa de Hackeo exitoso. A menos que se indique lo contrario, el Atributo utilizado en la Tirada de Salvación para resistir el Daño de un Programa de Hackeo es PB.

- Ráfaga. Valor que señala el número de dados por Orden que permite lanzar dicho Programa de Hackeo en Turno Activo. Cuando el valor de R es superior a 1, puede concentrarse en un único objetivo, o repartirse entre varios.

- Sin embargo, en Turno Reactivo el valor de R será siempre 1, a menos que se especifique lo contrario.

- Objetivo. Tipo de Tropa susceptible de ser objetivo del Programa de Hackeo.

- Tipo de Habilidad. Indica el tipo de Habilidad (Orden Completa, Habilidad Corta, ORA...) que se debe consumir para emplear dicho Programa de Hackeo.

- Especial. Reseña los efectos especiales que puede aplicar el poseedor de dicho Programa de Hackeo. Esta sección puede indicar, además, el estado que induce en el objetivo, o el tipo de Munición o Propiedades que puedan aplicarse.

Salvo que se indique lo contrario el alcance de los programas siempre es Zona de Hackeo.

Tabla de Programas de Hackeo

| Nombre | MOD Ataque | MOD Adv. | Daño | R | Objetivo | Tipo Hab. | Especial |

|---|---|---|---|---|---|---|---|

| Carbonita | 0 | 0 | 13 | 2 | TAG, IP, REM, Hacker | Hab. Corta/ORA | Mun. DA, Estado: Immobilized-B, No Letal. |

| Spotlight | 0 | 0 | -- | 1 | -- | Hab. Corta/ORA | No Letal, Estado: Marcado. |

Dispositivos de Hacker

| Dispositivo | Programa 1 | Programa 2 |

|---|---|---|

| Disp. Hacker | Carbonita | Spotlight |

Ejemplo

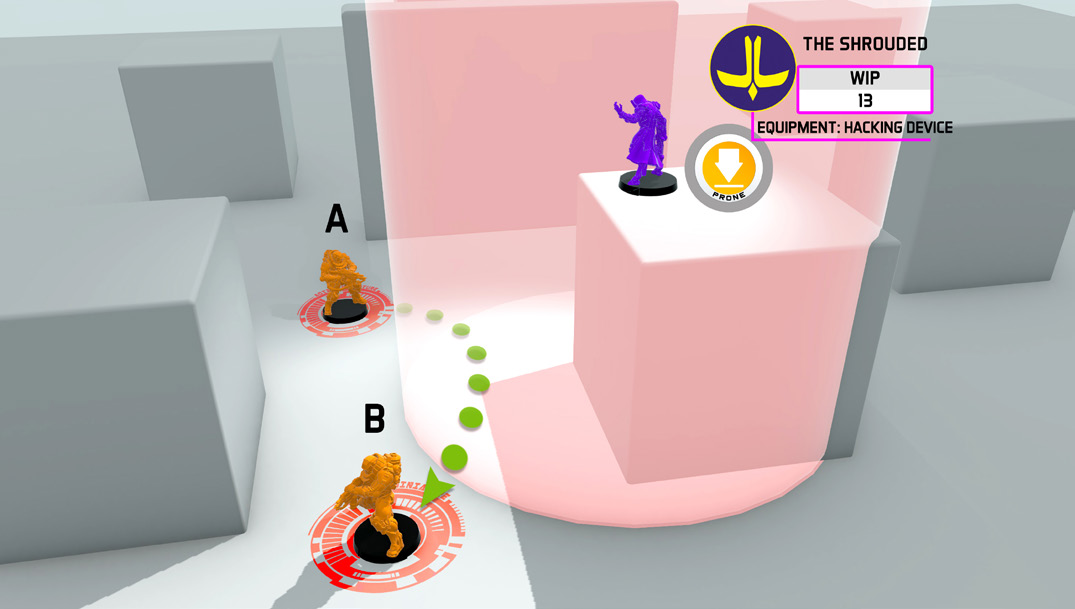

Paso 1:

El Jugador Activo declara Mover con su Jujak desde el punto A al B.

El Jugador Reactivo declara el uso del Programa de Hackeo Carbonita con su Amortajado Hacker.

El Jugador Activo declara Reset ante la posibilidad de que el Jujak haya pasado por dentro de la ZC del Hacker. No declara Ataque CD para enfrentarse al Hacker porque es obvio que durante todo su recorrido carece de LDT con el Amortajado Hacker.

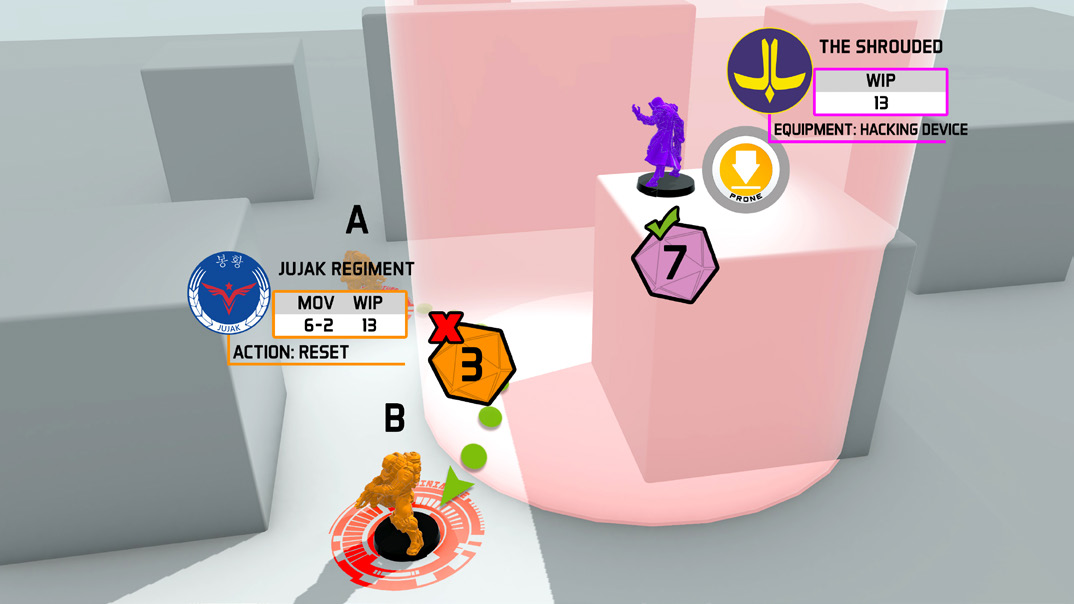

Paso 2:

Se comprueba que, efectivamente, durante su Movimiento, el Jujak entró en la ZC del Hacker y se realizan las Tiradas Enfrentadas.

Tirada Enfrentada:

- Jugador Activo, Reset (Tirada de VOL, en este caso no hay MOD que aplicar): 1 d20 con Valor de Éxito (VE) = 13.

- Jugador Reactivo, Carbonita (Tirada de VOL, en este caso no hay MOD que aplicar): 1 d 20 con VE = 13.

- Ambos tienen éxito, pero el 7 anula el 3.

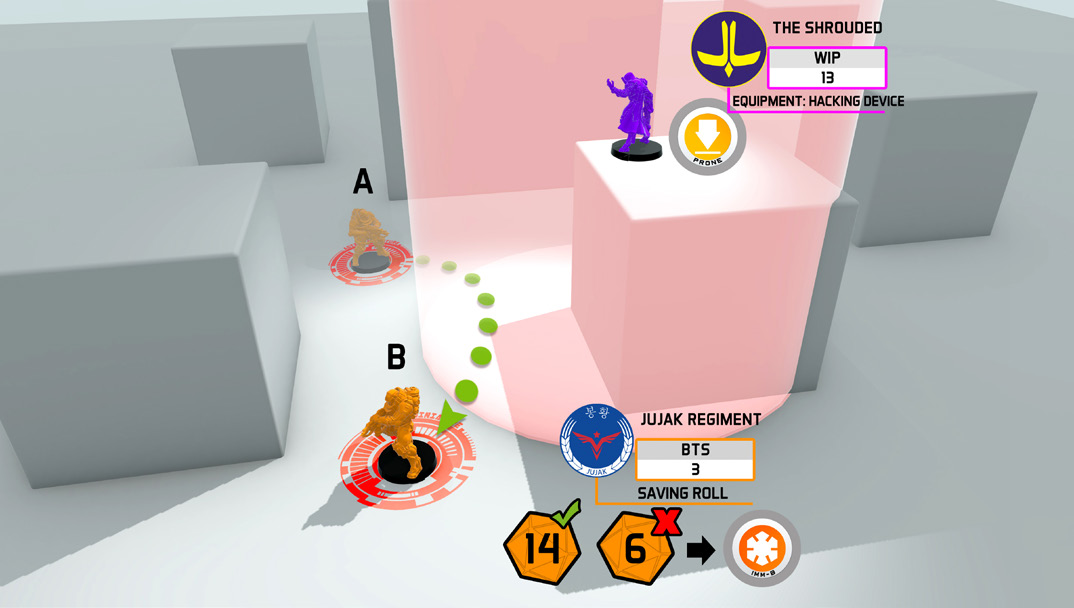

Paso 3:

Por tanto, tras el ganar la Tirada Enfrentada el Amortajado Hacker, el Jujak debe realizar 2 Tiradas de Salvación debido a la Munición DA contra un Daño 13.

- Daño del Ataque = 10 (13 – 3 por su PB).

En consecuencia, debido al 6, el Jujak sitúa un Token de estado Inmovilizado-B (IMM-B) a su lado].

Módulo de Combate Intro || Daño | Tirada de Salvación | Heridas y Estructura | Inconsciente | Muerto | Tirada de Agallas || Combate a Distancia | Ataque CD | Armas y Equipo de Plantilla | Armas de Plantilla Directa | Armas de Plantilla Terminal | Perfil de Armas CD | Ataque Especulativo | Ataque Intuitivo || Combate Cuerpo a Cuerpo | Ataque CC | Trabado | Perfil de Armas de Melé || Combate Cuantrónico (Hackeo)